Allarme Cryptolocker

anche in Italia... una

notiziona che.... ritorna Allarme Cryptolocker

anche in Italia... una

notiziona che.... ritorna

RANSOMWARE...

INTENSIFICAZIONE DEGLI ATTACCHI RANSOMWARE...

INTENSIFICAZIONE DEGLI ATTACCHI

NEWS

RANSOMWARE Polizia-Carabinieri-Finanza NEWS

RANSOMWARE Polizia-Carabinieri-Finanza

Nuove

Beta per DraftSight Ver. 2015.. Nuove

Beta per DraftSight Ver. 2015..

Linux,

ma quanto costa installare una delle nostre

Distribuzioni..? Linux,

ma quanto costa installare una delle nostre

Distribuzioni..?

Flashplayer-Plugin

e Linux: è ora

di finirla!! Flashplayer-Plugin

e Linux: è ora

di finirla!!

SEZIONE

DEDICATA AI SEZIONE

DEDICATA AI  COMMERCIALISTI (FlashPlayer) COMMERCIALISTI (FlashPlayer)

|

|

|

RANSOMWARE...

INTENSIFICAZIONE DEGLI ATTACCHI

COINCIDENTI CON LA DIMINUZIONE

DEL "WELLNESS"??

|

Gli ultimi mesi hanno segnato un "deciso"

avanzamento delle strategie atte a "SPAVENTARE"

gli utenti

per costringerli, ricattandoli o condizionandoli

in qualche modo, a pagare somme per "ipotetici"

ripristini del sistema... ovviamente fasulli.

La novità, rispetto al passato, è che oltre alle

"infezioni estese" patite dai sistemi Microsoft

(tipicamente un blocco

totale e sistematico, difficile da

neutralizzare, tanto da costringere

a una re-installazione), si aggiunge una

nuova metodologia, oserei dire quasi una

"finezza".

Riguarda i "Routers"...

Già, perché non sfruttare le debolezze del

"Terminale" usato convenzionalmente per le

connessioni

adsl moderne, Home e Biz??

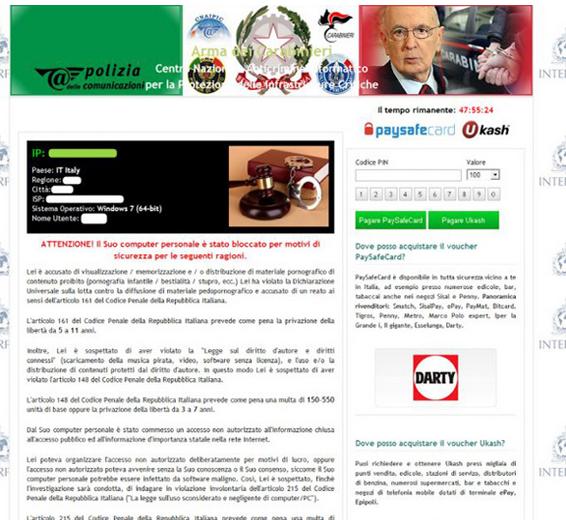

Presto fatto, ed ecco il "logo" della Polizia di

Stato che, puntualmente, comincia ad apparire su

i piu disparati apparati, dai Tablet, ai Phone

evoluti e a tutto quanto si può verosimilmente

collegare a una WiFi... MACCHINE LINUX

COMPRESE !!!

Gli utilizzatori del sistema più sicuro per

eccellenza, infatti si sono trovati il "Malefico

Bollo" davanti

al naso e perplessi, quasi con riflesso

Pavloviano, hanno cominciato a chiamare in Lab

gridando

"Aiuto sono infetto"... ma non è cosi, state

tranquilli...

Ma allora che è successo?? Come mai questa

"penetrazione" sistematica su tutti i device..??

Bè, quasi l'uovo di Colombo, hanno preso a

campione i Modem-Router più diffusi, e dato che

questi sono "pilotati" da un "portalino" in codice

HTML per la gestione delle funzioni e delle

(sigh!!) sicurezze, non hanno fatto altro che

entrare da remoto, e modificare i DNS

(Risolutori di Nomi di Indirizzo), fregandosene

altamente delle password di protezione (le

mangiano

a merenda al posto delle Girelle), poi usando home

page truccate, (Google, Yahoo, Libero ecc..)

allestiscono il teatrino che, fatto ad arte

bisogna dirlo, convince l'ignaro utente di essere

stato

individuato dalla Polizia, per avere commesso

reati di pornografia...o peggio.

Quindi, NON PAGATE, andate semplicemente dal Vs.

tecnico di fiducia e fatevi "aggiornare" il

firmware del Router (potete farlo anche da soli,

seguendo la guida del Modem).

Chi utilizza Windows, dovrà comunque verificare di

non avere la versione "full" sul sistema, le

procedure per la "bonifica", sono molto diverse...

e spesso inutili..

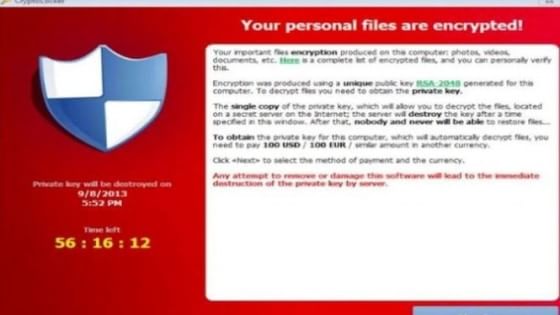

Altro discorso invece per CRYPTOWALL, questo è

veramente pericoloso e distruttivo...

Riguarda Sistemi Windows ed è caricato dall'utente

di proprio pugno, solitamente dalla Posta

(allegati) o da qualche risposta a quesiti posti

su pagine varie..

Non lascia scampo ai dati, vengono tutti criptati

con chiavi RSA 2048 bit.. e l'utente non può

più disporne, in alcun modo... se non, pagando il

riscatto, di solito 500 o 1000 Euro..

Chiaramente il rischio di truffa è al 99,99%, e

non avendo sentore di nessuno che abbia provato

a pagare per sbloccare i files, è una indicazione

"ragionata" quella che stiamo dando..

Tutto questo aumento di "brutte robe", sembra

comunque seguire l'andamento economico e

lavorativo, come dire c'è molta gente "valida" che

senza lavoro si mette a produrre sistemi

informatici "sottrattivi", affiancando la così già

nutrita schiera di aziende del "ramo" che lavorano

a pieno ritmo..

LinuxEnergy 17-10-14

|

|

|

|

|

NEWS RANSOMWARE

Polizia-Carabinieri-Finanza

I possessori di Router TP-LINK, che

utilizzano S.O. Linux,

hanno ultimamente e inaspettatamente

avuto modo di trovarsi davanti, durante la

navigazione, una o più varianti degli ormai

tristemente famosi ransomware....

In molti ci hanno chiamato, convinti di essere

vittima di una "infezione", ma...

tranquilli, e questo vale per tutti i PC

Linux, i sistemi sono puliti e solidi.

Il Vs. Router invece, è da "CURARE"...

la "falla" è rappresentata dalla possibilità

di accedere alla modifica dei DNS da remoto...

permettendo a chi stà dall'altra parte di

convogliare pagine che normalmente non possono

girare su server controllati.. e sopratutto

Home page "Truccate"..

TP-LInk, è stata tempestiva nel

mettersi a disposizione degli utenti,

preparando diverse versioni di "Firmware"

correttivo da installare sui rispettivi

modelli..

Abbiamo segnalazione di apparecchi di altre

marche con medesimi problemi, e pur non avendo

esperienza diretta su tali prodotti, ci

sentiamo di affermare che quanto detto per

TP-LINK vale anche per gli altri..

Mentre scriviamo queste note, stiamo

"bonificando" il TD-W8951ND e il TD-W8961ND

con i relativi

aggiornamenti, per ora rivelatisi

risolutivi...

Per chi vuole provare a "UPDATARE"

personalmente il proprio apparecchio, mettiamo

a disposizione il link

(qui sotto),

dove scaricare i firmware relativi ai modelli

sopra citati..

|

*** Attenzione

alle varianti, (etichette nella parte sottostante )

***

il router

comunque non accetta firmware non coincidenti con HW

come aggiornare (eng)

sotto al router (modello

e versione)

|

|

|

Deb

e Rpm Deb

e Rpm |

Nuove Beta per

DraftSight Ver. 2015...

Il vento "rinnovatore" di casa Dassault, ha spazzato via

le Versioni a 32 Bit a fronte delle più "performanti"

64 bit. (rimane solo una OLD WinXP a 32, ma con limiti e

restrizioni)

Il rilascio ufficiale Linux, è rappresentato dalla Beta

per Fedora, quindi "pacchettizzata" .RPM, ma

c'è anche la variante debian (.DEB), ricavata dal

pacchetto base per conversione...

Purtroppo però, per Debian Pro64 (7.7), e per tutte

le Distro basate su LTS 3.2 (stable)

l'installazione non va a buon fine, anche se

apparentemente non genera errori.

La causa, è proprio la differenza di Kernel con le

relative librerie a corredo, in particolare la LIBC.SO.6

(GLIBC_2.13.38 installato, a fronte di GLIBC_2.14 come

richiesta "minima")...

Non ho documentazione certa al riguardo, ma analizzando il

package, mi pare di capire

che Dassault abbia utilizzato, per la conversione da RPM a

DEB, una utility potente e versatile

denominata ALIEN, che però ha come limite la incapacità di

"adattare" le librerie importanti

(come appunto LIBC) al sistema in uso... e Fedora, in

quella versione, usa appunto la 2.14..

A riprova di quanto detto, ho installato DS su una

versione di Debian 7.8- 64 con kernel avanzati

derivati dai BackPorts della Testing (3.16), ma sopratutto

con LIBC6 (GLIBC-2.19 derivata da "Jessie")

e ricompilata in Lab LinuxEnergy nel 2014, con esito

largamente positivo, dato che "gira" veramente veloce..

N.B. il solo upgrade del Kernel non

è sufficiente a "far girare" DraftSight-64,

indispensabile LIBC6 >= 2.14

Per evitare incomprensioni, dico subito che è "complesso"

modificare kernel e Libc6 su un sistema

"in corsa", le voci da analizzare/sostituire sono

veramente tante, e non è pensabile investire tanto tempo

con la poca certezza del risultato..

Qualora l'installazione fosse improrogabile, la soluzione

è installare una delle nostre Deb-64 advance

a partire da Zero..

LinuxEnergy 07/11/2014

|

|

|

Linux,  ma quanto costa

installare una delle nostre Distribuzioni..? ma quanto costa

installare una delle nostre Distribuzioni..?

|

Le distribuzioni Linux, in

generale, non hanno un prezzo commerciale, identificabile

con un codice di prodotto..

Nel nostro caso, l'installazione di una LinuxEnergy-BOX ,

oscilla dai 25

ai 30

Euro, e può arrivare a 50

se

il volume di dati da recuperare e/o trasferire è corposo e

complesso...

Il costo è dato dall'intervento vero e proprio, sommato a

una modesta quota di ammortamento

per l'Hardware utilizzato come master nelle diverse

versioni.. (16 WORKSTATION)

LinuxEnergy 17.01.2015

|

|

|

Flashplayer-Plugin e

Linux: è ora di finirla!!

|

PARLIAMONE...

Il Flash Player di Adobe

è nuovamente al centro dell’attenzione per la nuova,

ennesima, grave falla

di sicurezza che lo pone al cospetto di milioni di utenti.

L’estrema diffusione del player e l’estrema gravità

della vulnerabilità, (zero-day), rendono prioritaria la

risoluzione del problema per tutti gli utenti

interessati alla sicurezza del proprio sistema.

Il modo in cui Adobe Flash Player conserva le

informazioni sul computer è molto simile a quello in cui

vengono memorizzati i cookie relativi alla navigazione

nel web. Questo tipo di cookie può rivelare il nome del

sito web attraverso cui possiamo "guardare" un video in

streaming, ed altre informazioni personali che potremmo

non voler "evidenziare".

Ma

il Flash Player di Adobe

rimane a tutt’oggi un software cosi

"indispensabile...??" A nostro avviso

direi proprio di NO...

Ma è comunque incredibile come tutti "vogliano"

dipendere , da un "piccolo software" per costruire

i propri portali e servizi WEB.

Esistono alternative decisamente più sicure,

innovative, complete, e aggiungerei svincolate da

PADRONATI e COPYRIGHT, ma al solito, la

"guadagno-informatica" e la "pigro-scienza" sono

sempre

in agguato e permeano il "mondo" high-tech, togliendo

spazio e risorse a menti fertili con buone

idee

ma poco ascendente al cospetto dei GIGANTI delle

multinazionali tecnologiche..

"l'Era del Precotto", (è una "vecchia"

discussione fatta mesi fa QUI

e ancora maledettamente attuale)

unita a strumentalizzazioni che non hanno una reale

regolamentazione, generano queste "fastidiose

dipendenze" cosi difficili da estirpare "dopo"...

BUONE

NOTIZIE...

Google ha annunciato che i video di YouTube riprodotti

in Chrome e Chromium saranno di default in HTML5,

finalmente un nuovo passo per dire addio ad Adobe Flash

Player.

Gran parte dei crash e dei problemi di sicurezza di un

browser web sono dovuti principalmente ai plugin di

terze parti come ad esempio appunto Flash.

Una soluzione arriva da HTML5, nuovo standard

open source che ci

consente di riprodurre contenuti multimediali senza alcun

plugin di terze parti, e

di default per i video di YouTube in Google

Chrome e Chromium. A confermarlo è Google, indicando che

il player predefinito per YouTube in Chrome sarà HTML5.

BUON SENSO E TATTICA...

Il rifiuto da parte di Apple di consentire al Flash

Player di sbarcare nell’App Store ha tagliato fuori

Adobe

per lungo tempo.

Linea questa, che rientra a pieno titolo nel "modus

operandi" della Mela, che ha sempre cercato di creare

un proprio "ecosistema" che non prevede potenziali

dipendenze da terzi.. (semmai, il contrario)

Gli utenti iOS non possono infatti accedere ai contenuti

disponibili in rete e basati sulla tecnologia Flash, se

non in qualche rara occasione.

Secondo il gruppo di Cupertino, HTML5 è più che

sufficiente per offrire agli utenti un’esperienza d’uso

del Web di prim’ordine, senza tra l’altro la necessità

di installare componenti aggiuntivi esterni....

Senza elogiare troppo Apple, di cui non condividiamo

molte strategie, bisogna riconoscere che la scelta

di non crearsi vincoli obbligati è decisamente e

tatticamente saggia...

L'EPILOGO...

Negli anni scorsi Adobe ha annunciato di voler terminare

lo sviluppo di Flash Plugin per Linux, e di

mantenerlo "lato security" alla versione 11.2.x

(quindi molto vecchio) ancora per poco...

Lo stesso dicasi per Acrobat Reader... che è già stato

depennato dal portale ufficiale..

....Penso però che nessuno si dispererà per questo

"abbandono", anzi.... sarà la molla che spingerà a

perfezionare altre soluzioni, peraltro già esistenti... (vedi

HTML5)

Tornando al presente bisogna trovare il modo di

migliorare quello che abbiamo ora..

Al riguardo del FLASH, per chi utilizza Distro

Linux-Based, continuano le segnalazioni del povero

Firefox, per possibili falle a Zero-Day, (molto

pericolose) e quindi "obbligatorio" aggiornare il Player

rapidamente e manualmente forzando la mano come spiegato

QUI....

Sta però diventando stancante....sopratutto per molti

utenti inesperti che hanno oggettive difficoltà

ad armeggiare con istruzioni che niente hanno a vedere

con un normale e quotidiano utilizzo del PC..

Da qui, la decisione che nelle prossime distribuzioni DEBIAN,

installeremo CHROMIUM

in parallelo

ad ICEWEASEL, per

chi vorrà passare a una piattaforma non dipendente dal

plugin 11.2.xx.....

Chromium (alterego open source di Chrome), è tra l'altro

molto cresciuto ed è diventato un potente

alleato per chi utilizza connessioni di tipo Lavorativo

verso Enti Pubblici e Pub. Amministrazioni...

QUI

la guida per chi vuole provare a installare il Browser

da casa....

LinuxEnergy 04.02.2015

|

|

SEZIONE DEDICATA AI  COMMERCIALISTI COMMERCIALISTI

|

Tutto quanto esposto

sopra, difficoltà, farraginosità, insicurezza sulle

procedure da utilizzare e quel senso

di "sbandamento" generalizzato che può portare a cliccare

invano e ripetutamente su icone, e a reinstallare

più volte pacchetti per vedere se qualcosa funziona.......

ebbene, moltiplicate per 1000, e avrete davanti

la giornata-tipo di un Commercialista.

La Babele informatica, ha inevitabilmente colpito le fasce

che più utilizzano la telematica per il lavoro

quotidiano e, gli studi Commercialistici, ma a dire il

vero anche gli Avvocati, condividono +/- la stessa sorte..

Per mitigare i disagi introdotti dalla "carenza" quasi

totale di accordi tra enti sulle procedure da usare

in ambito lavorativo e scambio di dati, LinuxEnergy sta

appunto preparando una specie di tool-kit da

inserire nelle attuali Linux-Box, che convogli il maggior

numero possibile di tipologie di connessione e

protocolli di comunicazioni, verso un Browser che sia in

grado di gestirne il più possibile in modo

automatico.

Il "Pacchetto" comprenderà CHROMIUM, (vers.

chrome per Debian) FILE PROTECTOR, (firma

digitale) e VIRTUALBOX

per la gestione simultanea di più macchine

"Windows®".

È importante avere java diversificati e isolati,

proprio per salvaguardare le installazioni di

programmi che "ERRONEAMENTE e IMPROPRIAMENTE"

usano queste piattaforme bloccandole a una

versione specifica

impedendo di fatto gli aggiornamenti quando altri

applicativi ne facciano richiesta (Es.

Entratel)...

Premetto che non è facile risolvere problemi di

questo tipo, proprio perché generati all'esterno

da un mix

di incompetenza, menefreghismo, superficialità

ecc.... ma stiamo cercando, con le esperienze

degli ultimi mesi

di avvicinarci il più possibile a una condizione

operativa ottimale, nonostante quanto elencato

sopra..

Le responsabilità, (che nessuno pare

avere) sono sicuramente riconducibili a

Linee Guida Generali non ben

regolamentate e/o non applicate, ma ci sono anche

"mancanze" localizzate (vedi Comuni, P.A.

locali ecc..), e in

questo caso "il non fare nulla" per migliorare

la comunicazione, è peggio che sbagliare...

LinuxEnergy ringrazia

vivamente lo Studio Rossini

di Viadana, per la collaborazione profusa nello studio

delle problematiche esposte...

qui se volete

leggere tutto l'articolo... qui

l'installazione guidata di CHROMIUM per debian Wheezy

LinuxEnergy 04.02.2015

|

|

|

Allarme

Cryptolocker anche in Italia... una notiziona.....

|

Articoli

tratti da un paio di quotidiani italiani, usciti in

edicola un paio di giorni fa....

Vere e proprie locandine pubblicitarie, che mascherate

da "warnings", scodellano soluzioni

di recupero/salvataggio, che stranamente.., fanno capo

ad altrettanti nomi di Aziende del settore...

Non c'è nessuna volontà in queste righe, e

probabilmente neanche consapevolezza specifica,

di spiegare al lettore come stanno realmente le

cose..... anche se, osservando attentamente, è

possibile scorgere in ambedue gli estratti, una

contraddizione, che in pratica, è l'unica soluzione

reale da indicare per la salvaguardia dei dati.... GRATUITA

peraltro...

Infatti,

il nocciolo della questione, sta proprio qui....

questi "bisogni creati" e relativi

"servizi risolutivi", devono muovere qualche

"monetina", altrimenti "che li facciamo a fare?"...

Non dovrei neanche dirlo, tanto è ovvio, ma tutte

queste aziende informatiche citate

"comprano" spazi pubblicitari...

Per chi

stesse leggendo per la prima volta, materiale

riguardante virus e affini"  un un

nostro approfondimento di qualche mese fa, giusto per

tergere le confuse menti....

In

evidenza, con colori diversi, il grado di "presa per i

fondelli...." profuso a pioggia,

nei vari paragrafi....

IN VERDE.... la verità.....

the only way

IN BLU..... contraddizioni e

faziosità

IN ROSSO..... chi è realmente

interessato al problema...

Art.1

Come

difendersi dal "malware del riscatto" che sta

facendo

impazzire

l'italia

Un'ondata di CBT-Locker, un ransomware che cripta i

nostri file sul computer e chiede soldi per poterli

sbloccare, sta colpendo il nostro paese, in una versione che attacca i

sistemi WIndows. Come

prevenire e come agire se colpiti...

ROMA - Occhi fissi sullo schermo del

computer e testa tra le le mani. In questi ultimi

giorni un ransomware chiamato CBT-Locker sta

letteralmente bloccando migliaia di pc in tutta

Italia. Facendo impazzire di rabbia i proprietari.

Questo tipo di malware, una volta infettato il pc

della vittima, cripta i documenti e chiede un riscatto

in bitcoin da pagare entro 96 ore. Circa 500euro. Se

non viene pagato, i documenti criptati dal malware non

potranno essere più essere recuperati. Per far capire

che non scherzano e possono fare quello che vogliono,

i criminali informatici, mostrano alla vittima cinque

documenti scelti in modo casuale. Fino a un anno fa il

software lanciava le sue minacce in inglese, ora la fa

in italiano. E l'ansia cresce.

Non aprite quella mail. I criminali

stanno mietendo vittime inviando mail con allegati

malevoli. I target dei criminali, ovvero le vittime

prescelte, sono sia gli indirizzi dei privati,

sopratutto quelli che usano indirizzi di posta

@hotmail.it, ma anche gli indirizzi di aziendali,

sopratutto delle piccole e medie imprese. Nel caso

degli attacchi ai privati, arrivano mail che invitano

a scaricare documentazione importante per ricevere

indietro denaro versato per errati importi sulle

tasse. Nel caso degli attacchi alle aziende, PMI, ma

anche grandi aziende si invita a scaricare allegati

importanti relativi a spedizioni ed ordini.

La prevenzione. Nella sicurezza

informatica è fondamentale, ecco perché bisogna

innanzitutto essere coscienti dei pericoli. I

ransomware, ovvero i malware come CBT-Locker sono

molto pericolosi perché sono in grado di crittare i

documenti e renderli inaccessibili. Quelli più evoluti

vengono definiti tecnicamente crypto-ransomware perché

appuntano utilizzano la crittagrafia per sequestrare i

documenti delle vittime. Nel 2014 i ransomware hanno sopratutto

colpito gli smartphone con sistema operativo

Android. Gli utenti con il sistema Mac

OS X non devono sentirsi del tutto al sicuro, tanto

che già nel 2013 erano stati scoperti alcuni

ransomware proprio per gli utenti Apple, anche se la

percentuale di attacchi rispetto ai sistemi Windows è

irrisoria. Un altro

elemento: CBT-Locker, il ransomware che sta

infettando in tutta Italia, funziona solo sui

computer con sistema operativo Windows.

Come difendersi. Poche regole, ma fondamentali,

sono necessarie: innanzitutto è consigliabile fare

dei backup periodici sia sui sistemi fissi che

mobile. Avere sempre un hard disk esterno dove

salvare i documenti più sensibili e utilizzare

questo hard disk, preferibilmente, solo su

computer senza accesso alla rete internet.

Avere sempre un antivirus

installato sia sul proprio smartphone sia sul pc.

E aggiornarlo sempre, perché un antivirus non è

aggiornato non serve a nulla. Infine,

ma forse il punto più importante: fare sempre

attenzione a quello che visitiamo durante la

navigazione e a quello che stiamo per scaricare o

aprire. Non agire d'istinto ma farsi sempre tre

domande: conosciamo la fonte? E' affidabile? E'

necessario? Se alle tre domande abbiamo tre sì,

procediamo, altrimenti è consigliabile fermarsi.

E se si è stati attaccati? Se siamo

stati già infettati e riteniamo che i documenti

"sequestrati" sono realmente importanti è necessario rivolgersi ad

aziende che fanno sia consulenza che sviluppo di

soluzioni nell'ambito sicurezza informatica. Non

c'è altra strada. Il fai-da-te

passa da una conoscenza informatica fuori del comune e

molte soluzioni offerte "gratuitamente" sulla rete

sono a loro volta dei malware. Oltre ad aziende come Kaspersky e

Symantec o FireEye e Fox-IT che hanno sviluppato

un tool per sbloccare il pc da Cryptolocker,

alcune realtà italiane come QuantumLeap offrono

da tempo soluzioni su misura in particolare per le

aziende. Insomma, affidiamoci

a persone esperte. Ne vale

sempre la pena.

Art.2

È

allarme Cryptolocker anche in Italia. Oltre alle

società di settore, a lanciare l’allerta è la stessa

polizia di stato, che riferisce in una nota come gli

uomini della polizia postale e delle comunicazioni

stiano indagando sul fenomeno in seguito alle sempre

più numerose segnalazioni dei cittadini giunte in

queste settimane ai loro uffici. Nel 2014 per

smantellare la rete criminale, legata al botnet

Gameover Zeus, era intervenuta con un’operazione

internazionale l’Fbi.

Ma adesso il pericoloso malware, comparso per la prima

volta nel settembre del 2013, è tornato a far paura,

attraverso - evidenziano

gli esperti di sicurezza dei laboratori Trend

micro - una nuova variante.

Cryptolocker appartiene alla categoria del ransomware,

un genere di programmi dannosi che si installa

all’insaputa dell’utente, solitamente aprendo un

allegato email che sembra un pdf (ma non lo è, per cui

può essere utile abilitare la visualizzazione delle

estensioni dei file in Esplora risorse, in modo da

accorgersi di avere in realtà a che fare con

eseguibili .exe) o cliccando su un link.

A questo punto il computer viene preso in ostaggio

criptandone ogni documento (compresi quelli degli hard

disk eventualmente collegati, anche in wi-fi) affinché

solo gli autori dell’operazione siano in grado di

decifrarli. Per farlo chiedono un riscatto (di solito

300 euro entro 72 ore), per mezzo di un messaggio di

avviso sul display. Ovviamente non ci sono garanzie.

Quindi il consiglio è di non cedere al ricatto, anche

per non correre il rischio di aggiungere alla perdita

di dati il furto d’identità.

I sistemi colpiti sono tutti quelli Windows (Emisoft ha però già individuato

una variante mobile di Cryptolocker che attacca

i telefonini Android). Purtroppo

non esistono ancora soluzioni definitive alla

minaccia, se non la buona norma di cancellare subito i

messaggi sospetti, navigare solo su siti affidabili

(se si ha un dubbio si può verificare l’indirizzo nel

database global.sitesafety.trendmicro.com) e tenere i

programmi del pc sempre aggiornati, dal browser

all’antivirus. La precauzione è infatti la prima arma.

Microsoft

e Trend micro ricordano di effettuare regolari

backup dei dati importanti, secondo la regola

aurea del 3-2-1 (tre copie in almeno due formati

differenti, uno dei quali da conservare altrove.

Una guida completa (in inglese) su come difendersi da

Cryptolocker è disponibile nella sezione «virus

removal» di www.bleepingcomputer.com. Tra gli

strumenti consigliati, Cryptoguard

di Surfright, che dovrebbe

riconoscere e inibire il ransomware, impedendogli di

prendere possesso del computer e avvisando

immediatamente l’utente del tentativo di attacco.

Trend micro ha sviluppato un

programma gratuito, l’Antiransomware tool 3.0, che

dovrebbe invece aiutare a disinfettare

le macchine già contagiate da questo genere di

malware. Un’altra opzione è Cryptoprevent

di Foolishit che gestisce in automatico

quella serie di regole e restrizioni caldeggiate dai

sistemisti (come nel vademecum «Cryptolocker

prevention kit» consultabile sul sito

www.thirdtier.net) per limitare al massimo i rischi.

|

|

|

Correggere la lista dei Server

Debian e relativi aggiornamenti...

|

1.

Scaricare da qui  il file delle liste

corretto.. Usare il tasto

destro e dal menu a tendina il file delle liste

corretto.. Usare il tasto

destro e dal menu a tendina

scegliere "Salva destinazione con

nome", successivamente salvare nella cartella "Scaricati"...

2. Aprire il

Terminale... copiare e incollare la riga in neretto

successiva + INVIO

sudo cp -i ~/Scaricati/sources.list

/etc/apt

digitare la password utente (quella

di avvio) (non

visibile durante la scrittura)

+ INVIO

alla ulteriore richiesta di

sovrascrivere il file, confermare con Y + INVIO

Terminata la procedura, il prompt torna in attesa.... (Es. "pippo@stable:~$)

A questo punto si può "chiudere" il Terminale e

aprire il Gestore Aggiornamenti, oppure

cliccare sul sole rosso

o arancio che

appare solitamente sulla barra...

N.B.

Nel file delle liste è contenuto un repositorio

multimediale avanzato, utilizzato dai primi

mesi del 2014, (deb-multimedia-backports)...

è possibile, per chi ha installazioni dal 2011 al 2013

che venga richiesta una chiave di verifica, che se non

presente, potrebbe "parzializzare" gli

aggiornamenti o addirittura bloccarli.... qualora aveste

un riscontro di questo tipo, usate la riga

sotto in neretto, prima di eseguire il BLOCCO N° 2....

copiare la riga in neretto e incollarla sul Terminale,

precedentemente aperto + INVIO

sudo apt-get install deb-multimedia-keyring

Se verrà richiesta conferma, digitare S, successivamente

riprendere dal BLOCCO 2...

PS... non tenere

conto di un eventuale listato di pacchetti da

rimuovere...

|

Informazioni.....Perché

sono cambiati i parametri nei repositori Debian..??

|

In data 25.04.2015 è "passata" stabile la

nuova Debian Jessie, e tutti i server sono in fase

di"shift"

per le numerose versioni in uscita...

Per chi utilizza una release 7.X installata da qualche

anno, è obbligatorio

un aggiustaggio delle

liste dei repositori utilizzati, pena l'impossibilità

di aggiornare correttamente...

Infatti "wheezy" (Debian 7) passa dalla condizione

"stable" a "old-stable", ed è quindi necessario

"ri-allineare" i puntatori....

A cose fatte, si potrebbero ancora notare

"rallentamenti" più o meno significativi, dipendenti

dalla

grande quantità di traffico, di chi sta già scaricando

le nuove versioni....

In caso di scarichi "a singhiozzo", è consigliabile

attendere qualche giorno, viceversa procedere

normalmente....

È comunque consigliabile consultare periodicamente, la

pagina Aggiornamenti di LinuxEnergy, per

news ed eventuali date di disponibilità del nuovo Debian

8 (Jessie) presso il nostro Lab...

|

|

Deb

e Rpm

Deb

e Rpm